Tā ir pikšķerēšanas shēma, ka pat daudzfaktoru autentifikācija un paroles maiņa netiks novērsta.

Trešdien, plašs Google dokumentu pikšķerēšanas uzbrukums izplatījās Gmail, nolaupot cilvēku kontus un saņemot surogātklikšķus uz cietušo kontaktu sarakstiem. Google ātri pārtrauca uzbrukumu, kas ietekmēja aptuveni 0, 1 procentus no Gmail lietotājiem.

Pat pie šī mazā skaita, kas ir aptuveni 1 miljards Gmail lietotāju, tas joprojām ir vismaz 1 miljons cilvēku. Un tipiskais pikšķerēšanas noteikums, ko Gmail piedāvā, nevar to bloķēt, jo uzbrukums pat nebija vajadzīgs, lai upuri ievadītu savas paroles.

Pikšķerēšanas scam balstījās uz OAuth izmantošanu, kas ir reta shēma, kas trešdien bija pakļauta pasaulei. OAuth, kas apzīmē Open Authorization, ļauj lietotnēm un pakalpojumiem "sarunāties" savā starpā, nepiesakoties kontos. Padomājiet par to, kā jūsu Amazon Alexa var nolasīt jūsu Google kalendāra notikumus vai kā jūsu Facebook draugi var redzēt, kādu dziesmu jūs klausāties Spotify. Pēdējo trīs gadu laikā, lietojot Cisco Cloudlock, lietojumprogrammas, kas izmanto OAuth, pieauga no 5500 līdz 276 000.

"Tagad, kad šī metode ir plaši pazīstama, visticamāk, tā radīs būtisku problēmu - ir tik daudz tiešsaistes pakalpojumu, kas izmanto OAuth, un viņiem ir grūti pilnībā veikt visu trešo personu pieteikumus, " sacīja Gregs Martin. Kiberdrošības firmas „Jask” izpilddirektors e-pastā.

Kā Google dokumenti tika izmantoti atšķirīgi no tipiskiem pikšķerēšanas uzbrukumiem?

Tipisks pikšķerēšanas uzbrukums satur vietni, kas domāta, lai jūs varētu ievadīt savu paroli, nosūtīt zagtu informāciju zaglim vai reģistrēt to datu bāzē.

Ar OAuth ekspluatāciju, tāpat kā Google dokumentu scam gadījumā, konti var tikt nolaupīti bez lietotāja rakstīšanas. Google dokumentu shēmā uzbrucējs izveidoja Google dokumentu viltotu versiju un lūdza atļauju lasīt, rakstīt un piekļūt cietušā e-pastiem.

Piešķirot OAuth atļauju, jūs faktiski esat piešķīris sliktos puišus piekļūt savam kontam, neprasot paroli.

Kāpēc es nevaru vienkārši nomainīt paroli?

OAuth nedarbojas ar parolēm, tas darbojas ar atļauju žetonu palīdzību. Ja parole ir atslēga, kas bloķē jūsu konta durvis, OAuth ir durvju sargs, kuram ir atslēgas un kurš tiek tricked ļaujot citiem cilvēkiem.

Jums vajadzētu atcelt atļaujas, lai izspiestu iebrucējus.

Kāpēc daudzfaktoru autentifikācija neaptur OAuth izmantošanu?

Daudzfaktoru autentifikācija darbojas, aicinot ievadīt drošības kodu, mēģinot pieteikties, izmantojot paroli.

Arī šajā gadījumā paroles nav ieejas punkts. Tātad, ja hakeri izmanto OAuth ekspluatāciju, viņiem nav jāievada parole - cietušais duped, dodot atļauju, jau bija.

"Pieteikumiem pašiem nav vajadzīgs otrs faktors, kad lietotājs ir piešķīris atļaujas", saskaņā ar Cisco pētījumu.

Tātad, kas man jādara, ja es nokrita kaut ko līdzīgu Gmail pikšķerēšanas scam?

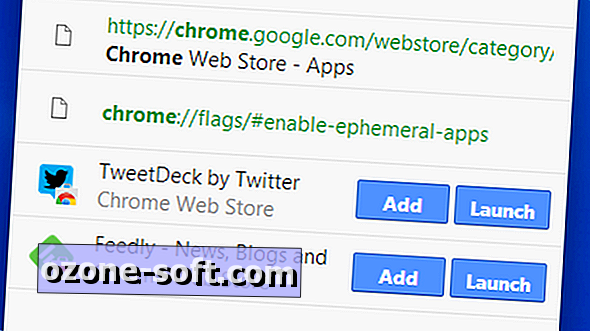

Par laimi, labojums ir vieglāk apstrādājams, nekā tad, ja jūs nokritāt par standarta pikšķerēšanas izmantošanu. Google gadījumā varat atcelt atļaujas, dodoties uz //myaccount.google.com/permissions. Ja viltus lietotne tiek slēgta, kā Google darīja ar Google dokumentiem, arī atļauja tiks automātiski atcelta.

Citiem pakalpojumiem, kas izmanto OAuth, tas var nebūt tik vienkārši. Lielākajai daļai pakalpojumu, kas balstās uz OAuth, būs lapa, kurā varēsit pārvaldīt savas atļaujas, piemēram, Twitter lietojumprogrammu lapu. Android 6.0 ierīcēs varat atcelt lietojumprogrammu pārvaldnieka atļaujas jūsu iestatījumos.

Diemžēl ir simtiem tūkstošu lietojumprogrammu, kas izmanto OAuth, un nav pietiekami daudz laika, lai vairums cilvēku varētu atrast visas viņu atļaujas lapas.

CNET Magazine: Pārbaudiet CNET avīžu kioska izdevumā atrodamo stāstu paraugus.

Tas ir sarežģīti: tas ir iepazīšanās ar lietotņu vecumu. Vēl jautri? Šie stāsti nonāk pie lietas būtības.

Atstājiet Savu Komentāru